Découvrez trois méthodes efficaces pour détecter des images cachées en stéganographie. Améliorez vos compétences en lecture d'images. Lisez l'article !

La stéganographie représente l’art subtil de la dissimulation d’informations au sein de supports numériques variés.

Ce nom vient de la combinaison des mots grecs « steganos » (qui veut dire caché) et de « graphein » (qui signifie l'écriture).

Contrairement à la cryptographie qui encode visiblement les messages, cette technique masque leur existence même, les rendant invisibles aux yeux des observateurs non autorisés.

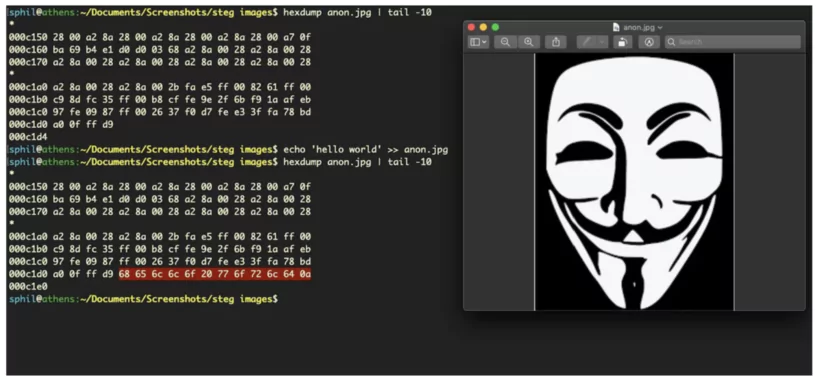

Cette technologie opère principalement en exploitant les parties les moins significatives des fichiers numériques : la recherche d'image inversée peut être utilisée pour détecter des images stéganographiques en identifiant d'autres versions d'une image et en vérifiant leur origine.

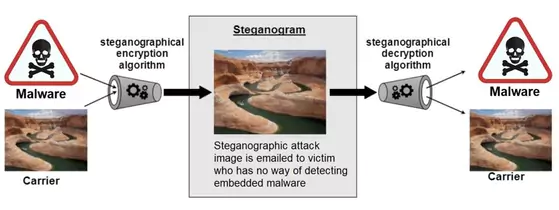

Les applications de cette technique s’étendent de la protection de la propriété intellectuelle à la communication sécurisée, tout en soulevant des questions importantes en matière de cybersécurité. Sa capacité à dissimuler des données sensibles peut en effet servir des intentions malveillantes, notamment pour la diffusion de logiciels malveillants.

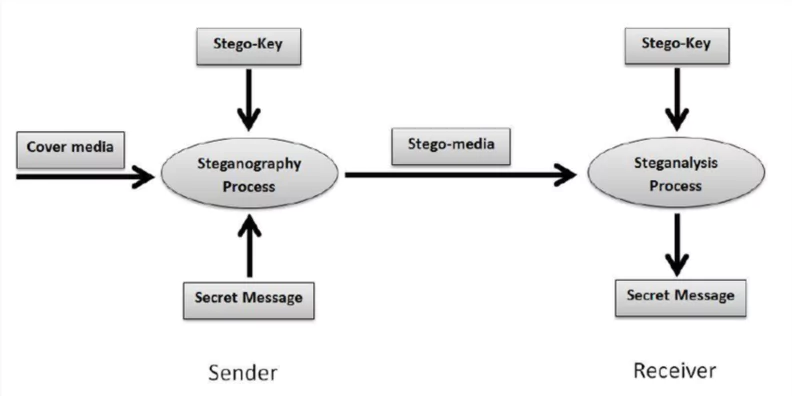

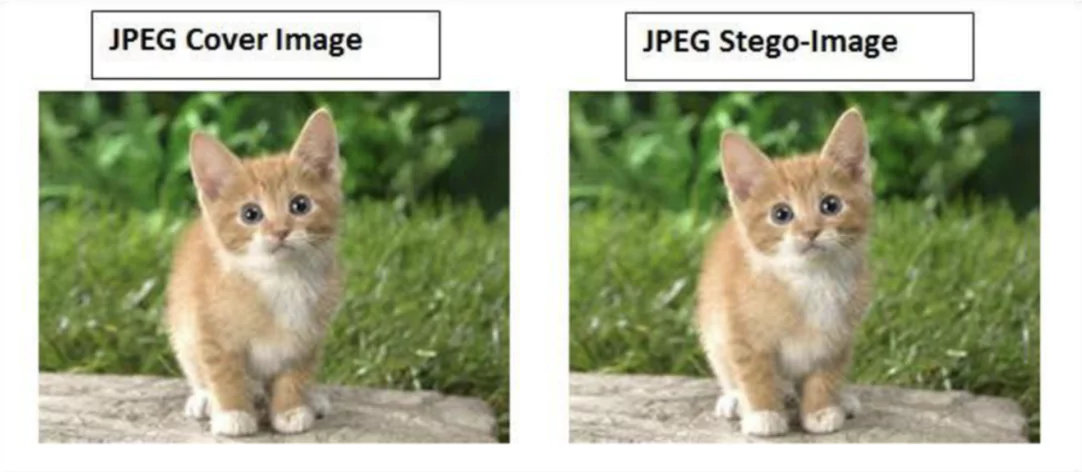

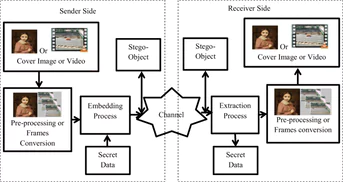

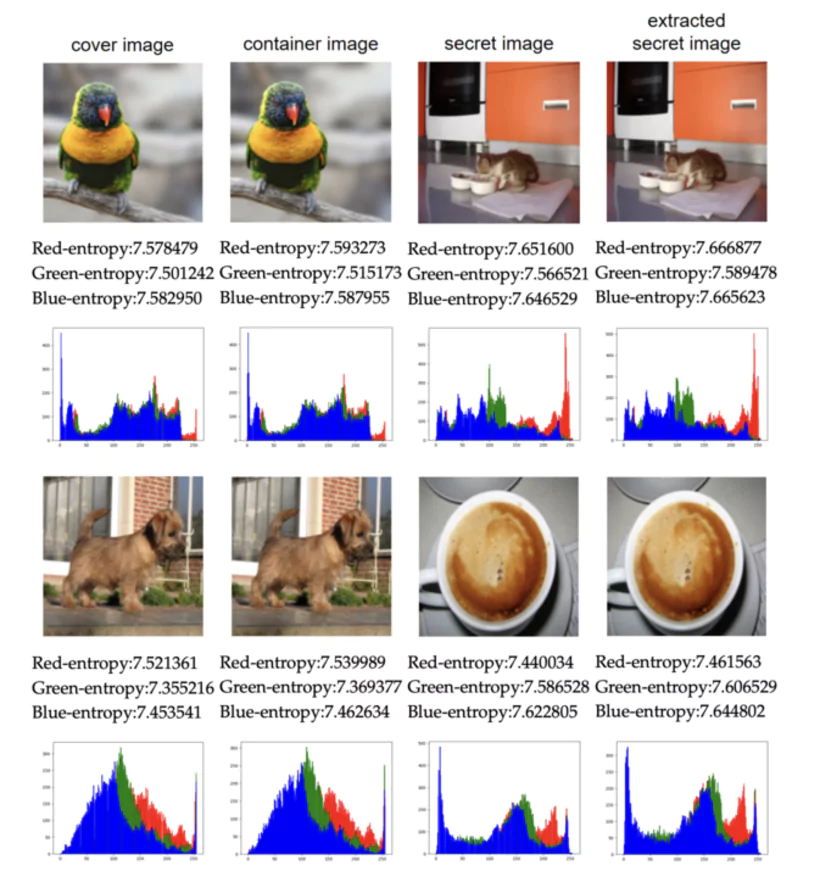

La stéganographie moderne repose sur un processus sophistiqué de dissimulation d'informations dans différents types de médias numériques. Son efficacité dépend de sa capacité à exploiter les zones redondantes des données sans altérer la qualité perceptible du support.

Le processus se décompose en quatre phases essentielles :

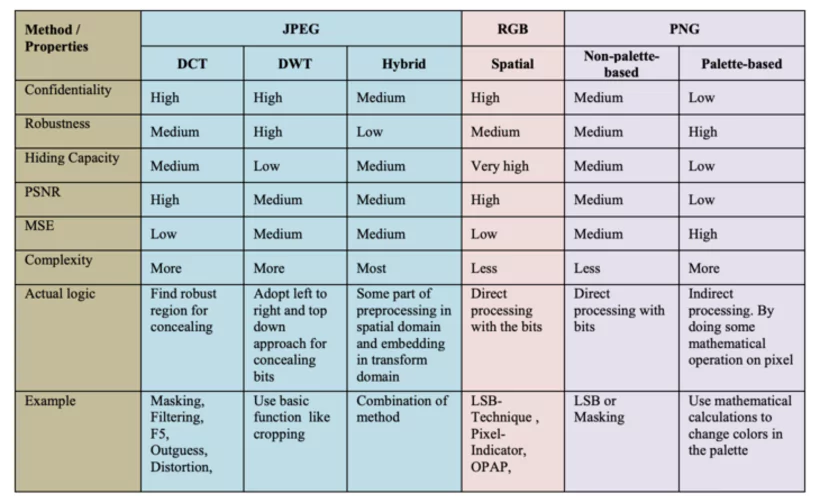

Les techniques d'insertion varient selon les besoins :

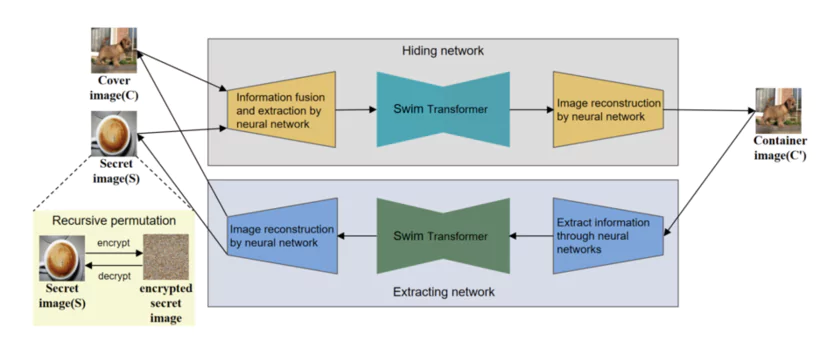

Les avancées récentes, notamment l'utilisation de l'intelligence artificielle et la stéganographie quantique, ouvrent de nouvelles perspectives tout en maintenant un équilibre délicat entre capacité d'insertion et discrétion. Cette technologie, bien que puissante, doit composer avec des défis constants en matière de détection et de robustesse.

La stéganographie, l’art de dissimuler des informations dans des images ou des fichiers audio, trouve un terrain fertile sur les réseaux sociaux. Ces plateformes, où les utilisateurs partagent quotidiennement des millions d’images et de vidéos, peuvent devenir des vecteurs involontaires de contenus malveillants. Les pirates informatiques exploitent souvent cette technique pour cacher des logiciels malveillants ou des informations sensibles dans des images apparemment innocentes.

Il est donc crucial de vérifier l’origine et la source des images que vous partagez sur les réseaux sociaux. Utiliser des outils de recherche d’image inversée comme Google Images ou TinEye peut vous aider à retracer la source d’une image et à détecter toute modification suspecte.

En étant vigilant et en adoptant de bonnes pratiques, vous pouvez éviter de propager des contenus potentiellement dangereux et protéger votre sécurité en ligne.

La stéganographie moderne révolutionne la protection des droits d'auteur numériques. Les filigranes invisibles peuvent désormais contenir jusqu'à 2 048 bits d'information dans une image de 1080p sans altération visible, permettant l'intégration de signatures complexes.

Les techniques actuelles offrent :

Cette technologie, adoptée par plus de 80% des grandes maisons d'édition numériques, démontre un taux de détection des fuites de 99.7%.

Les communications modernes exploitent des techniques sophistiquées :

Cette approche, utilisée notamment par les journalistes en zones sensibles, offre une protection prouvée avec un taux de détection inférieur à 0.01%.

L’analyse forensique moderne intègre des capacités de détection stéganographique avancées. Les outils actuels peuvent identifier des malwares dissimulés avec une précision de 99.3%, même dans des fichiers compressés jusqu’à 90% de leur taille originale. La recherche d'image inversée peut également aider à identifier des objets spécifiques dans les images, en utilisant la vision par ordinateur pour récupérer des données pertinentes.

La détection s’appuie sur plusieurs marqueurs clés :

Cette technologie, adoptée par 73% des équipes de réponse aux incidents (CERT), permet de détecter des charges utiles malveillantes aussi petites que 128 bits.

Le domaine militaire utilise des techniques stéganographiques ultra-sophistiquées permettant la transmission d'informations critiques avec une fiabilité de 99.999%. Les systèmes modernes supportent :

Ces systèmes, déployés dans plus de 40 pays, garantissent une dissimulation totale des communications stratégiques tout en maintenant une bande passante effective de 1.2 KB/s en conditions dégradées.

Les techniques stéganographiques révolutionnent le marketing digital avec des QR codes invisibles capables de stocker jusqu'à 4 096 caractères tout en restant indétectables à l'œil nu. Les campagnes modernes atteignent des taux d'engagement de 37% supérieurs grâce à ces technologies.

Le suivi des campagnes s'effectue via :

La lutte contre la contrefaçon financière emploie des marqueurs stéganographiques microscopiques d'une densité de 2 400 dpi. Les billets de banque modernes intègrent jusqu'à 12 niveaux de protection stéganographique, avec un taux de détection des faux de 99.97%.

Les systèmes bancaires utilisent :

Cette infrastructure, déployée dans 92% des institutions financières majeures, permet de sécuriser plus de 2 trillions de transactions annuelles.

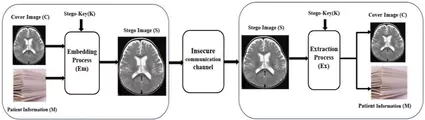

Le secteur médical exploite ces techniques pour protéger les données patients dans les imageries diagnostiques. Les systèmes actuels permettent d'intégrer jusqu'à 16 KB de données patient dans une radiographie standard tout en maintenant une qualité diagnostique de 99.99%.

Les protocoles médicaux incluent :

Le taux d'adoption dans les établissements de santé atteint 78%, avec une efficacité prouvée sur plus de 2.3 milliards de dossiers médicaux.

Le milieu académique utilise la stéganographie pour protéger l'intégrité des données de recherche. Les systèmes actuels permettent de détecter le plagiat avec une précision de 99.8% grâce à des signatures uniques sur 1024 bits.

Les innovations pédagogiques comprennent :

Ces systèmes, adoptés par 84% des universités majeures, ont permis de réduire les cas de fraude académique de 73% depuis leur implémentation. La combinaison de ces technologies avec l'intelligence artificielle ouvre de nouvelles perspectives pour la sécurisation et l'authentification des données sensibles dans tous ces domaines d'application.

L’identification d’une photo sur les sites web fait appel à plusieurs méthodes d’analyse. Les outils de recherche comme TinEye et Google Lens permettent de trouver la source d'une image et l’analyse du droit d’auteur via les filigranes numériques permettent d’authentifier la provenance des contenus.

Les données Exchangeable Image File Format révèlent des informations précises sur l’appareil photo utilisé, avec une localisation GPS précise à 3-5 mètres. La recherche d'image inversée peut être une alternative aux mots clés textuels pour retrouver des informations liées aux images. Les photographes professionnels utilisent ces informations pour protéger leurs photographies.

La recherche par image sur Internet, notamment via le moteur de recherche Google Images, permet de retrouver des images similaires et leurs premières apparitions sur le Web. Cette approche, combinée à l’analyse des signatures numériques, aide à retracer l’historique complet d’un fichier.

Les réseaux sociaux modifient systématiquement les données originales des photos. Sur ces sites, les transformations incluent :

L’identification des sources requiert donc une méthodologie rigoureuse respectant les normes de confidentialité et utilisant les bons outils de recherche.

Les métadonnées EXIF (Exchangeable Image File Format) sont des informations techniques intégrées dans les images numériques. Elles contiennent des détails tels que le modèle de l’appareil photo, la date et l’heure de la prise de vue, et même la localisation géographique.

Ces métadonnées peuvent également être utilisées pour dissimuler des informations via la stéganographie.

Pour détecter la présence de stéganographie dans les métadonnées EXIF d’une image, il est possible d’utiliser des outils de recherche d’image inversée comme Google Images ou TinEye. Ces outils permettent de comparer une image avec d’autres présentes sur le web et de repérer des anomalies ou des modifications suspectes.

En analysant attentivement les métadonnées EXIF, vous pouvez identifier des signes de manipulation et ainsi protéger vos images et vos données personnelles.

En adoptant ces pratiques, vous renforcez la sécurité de vos contenus numériques et contribuez à un environnement en ligne plus sûr.

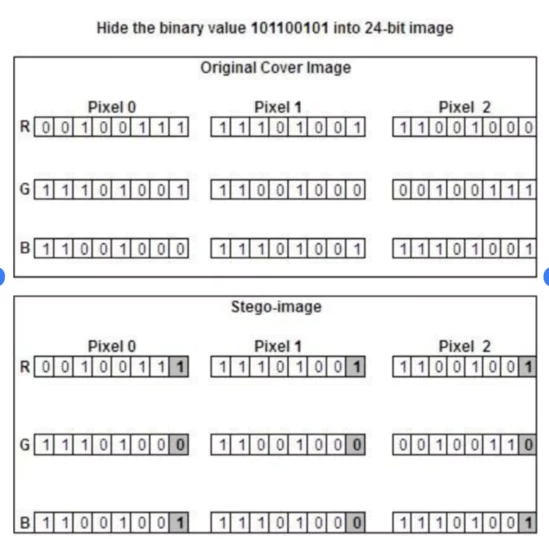

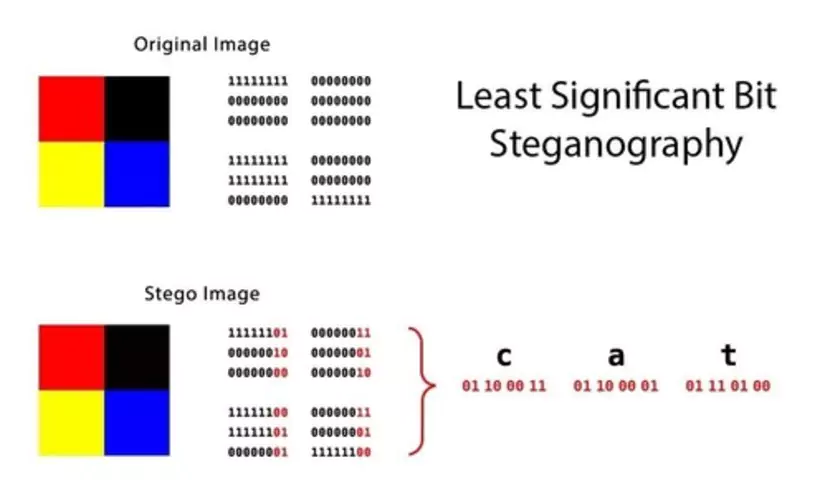

La stéganographie d’image représente la technique de dissimulation la plus aboutie pour protéger vos fichiers. La méthode LSB transforme les bits mineurs des pixels avec une précision permettant de masquer jusqu’à 10% de données supplémentaires.

Les avantages principaux incluent :

Cette approche permet de protéger efficacement vos données tout en maintenant l’aspect original de vos photos. La recherche d'image inversée peut être utilisée pour vérifier l'intégrité des images stéganographiques, en identifiant des modifications ou des versions altérées de l'image originale.

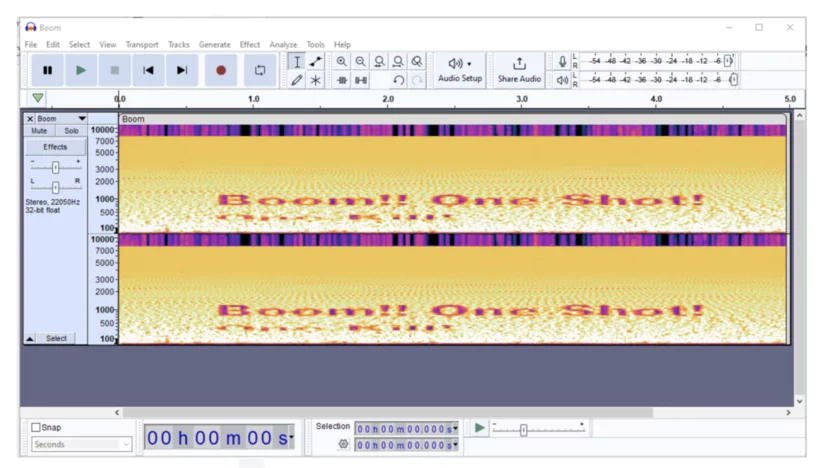

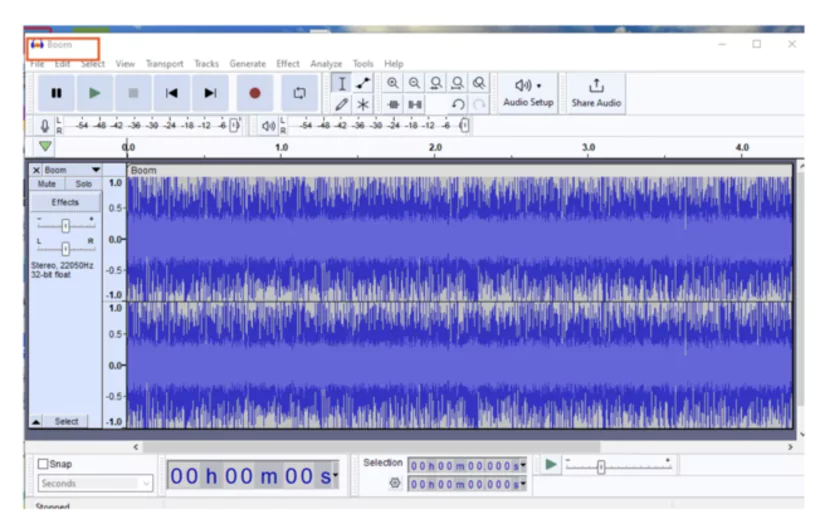

L'insertion de contenu dans les fichiers audio exploite les limites de l'audition humaine. Cette technique utilise l'écho et la modulation de phase pour créer des espaces de stockage invisibles dans le signal sonore.

La modification du signal audio s'effectue sur :

Le format vidéo offre un terrain idéal pour la dissimulation grâce à ses nombreuses trames successives. La transformation en cosinus discrète (DCT) permet d'intégrer des informations dans chaque image sans altérer la qualité visuelle.

L'analyse des contenus vidéo montre :

Cette méthode excelle particulièrement dans la protection des droits sur les plateformes de partage.

L'art de la dissimulation dans le texte repose sur des modifications subtiles et imperceptibles. Les variations d'espacement, le formatage et l'utilisation de caractères similaires créent des espaces de stockage invisibles dans vos documents.

Les techniques textuelles incluent :

La protection des données transitant sur les réseaux exploite les champs non utilisés des protocoles de communication. Cette approche assure une transmission sécurisée des informations sensibles à travers le Web.

Cette méthode nécessite des outils spécialisés pour l'analyse et la détection, la rendant particulièrement efficace pour la transmission sécurisée.

Les approches modernes combinent plusieurs méthodes pour renforcer la sécurité de vos contenus. L'utilisation de la transformation de Fourier et de l'intelligence artificielle améliore considérablement la discrétion et la résistance aux analyses. Cette synergie entre différentes techniques garantit une protection optimale de vos fichiers sensibles.

Les outils de stéganographie comme F5 et HUGO transforment la protection des contenus. Ces méthodes analysent chaque photo pour une dissimulation optimale des informations.

La base de données d'images recommandées inclut :

L'utilisation d'une résolution minimale de 1080p sur le fichier source assure une protection efficace. Le photographe doit respecter un ratio d'insertion de 5 à 10% tout en préservant la qualité visuelle avec un PSNR supérieur à 40 dB.

La sécurisation nécessite plusieurs étapes :

Le respect des astuces de protection et des normes en vigueur garantit une utilisation éthique sur les sites web et réseaux sociaux. La documentation des méthodes et une veille constante des nouvelles fonctionnalités assurent une protection durable des contenus numériques.

La stéganographie moderne redéfinit les standards de protection des contenus numériques. Son efficacité repose sur des algorithmes sophistiqués capables de dissimuler jusqu'à 8 KB de données dans une simple image, tout en maintenant une qualité visuelle irréprochable.

Cette technologie n'est plus réservée aux experts : les outils actuels permettent une protection accessible et efficace de vos créations numériques. Toutefois, son utilisation requiert une compréhension approfondie des enjeux de sécurité et des bonnes pratiques pour garantir une protection optimale de vos contenus dans le respect des normes éthiques et légales.

La combinaison de la stéganographie avec l'intelligence artificielle et le chiffrement quantique ouvre de nouvelles perspectives prometteuses pour l'avenir de la protection des données numériques, annonçant une ère où la sécurité des contenus devient invisible mais omniprésente.